Einrichtung eines IPSec-VPN-Zugangs unter Linux mit dem Shrew-VPN-Client

Voraussetzungen

- Sie haben einen gültigen ZIV-Account und besitzen ein Netzzugangspasswort.

Sollten Sie noch kein Netzzugangspasswort eingerichtet haben, so können Sie dies unter Mein ZIV machen.

machen.

- Sie besitzen auf Ihrem Rechner Root-Rechte für die Installation.

Installation des Linux Shrew-VPN-Clients

Die Firma Shrew Soft Inc- cd /tmp

- tar xzvf ike-2.1.5-release.tgz

- cd ike

- cmake -DCMAKE_INSTALL_PREFIX=/usr -DQTGUI=YES -DETCDIR=/etc -DNATT=YES

- make

- make install

- cp ./source/iked/iked.conf.sample /etc/iked.conf

Aufruf des Linux Shrew-VPN-Clients

Mit Root-Rechten den iked Daemon starten (ggf. je nach Linux-Distribution abweichend):- sudo /usr/sbin/iked

- /usr/bin/ikea

Einrichtung der VPN-Verbindung

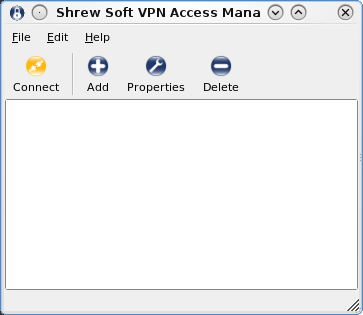

Jetzt muss das entsprechende VPN-Profil in den Shrew-VPN-Client importiert werden. Das passende VPN-Profil kann auf der Download-Seite des ZIV heruntergeladen werden. Dort werden die entsprechenden VPN-Profile erklärt. Um z.B. einen allgemeinen "Standard"-Zugang zum Rechnernetz der Universität und zum Internet zu erreichen, kann das VPN-Profil "vpnstandard.pcf" herunteruntergeladen und in ein beliebiges Verzeichnis (z.B. /tmp) gespeichert werden. Anschließend muss das Profil in den VPN-Clienten importiert werden. Dazu müssen Sie im Menu "File" den Punkt "Import" klicken, als "File type" "Ciso PCF gile (*.pcf) wählen und dann in das Verzeichnis wechseln, in welches Sie die Profildatei abgelegt haben (im Beispiel: /tmp). Wählen Sie die gewünschte Profildatei aus (z.B. vpnstandard.pcf) und klicken "OK". Jetzt wird das Profil importiert.

Wählen Sie die gewünschte Profildatei aus (z.B. vpnstandard.pcf) und klicken "OK". Jetzt wird das Profil importiert.

Aufbau deiner VPN-Verbindung

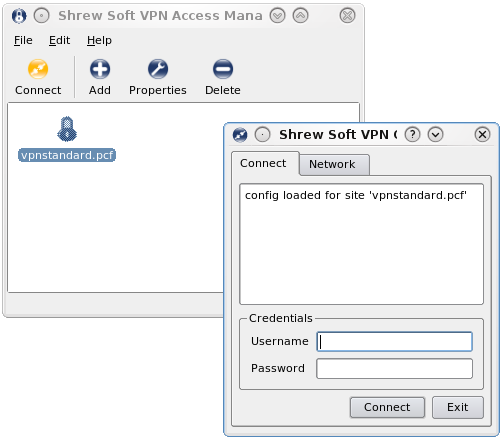

Um eine VPN-Verbindung aufzubauen wählen Sie das entsprechende VPN-Profil aus und klicken "Connect". Sie werden nach Ihrem Benutzernamen (Username) und Netzzugangspasswort (Password) gefragt. Wichtig: Bitte Ihr Netzzugangspasswort und nicht Ihr Standardpasswort verwenden! Falls Ihre Nutzerdaten und das Netzzugangspasswort korrekt sind und der Tunnel erfolgreich aufgebaut wurde, erscheint im Fenster der Eintrag "tunnel enabled":

Falls Ihre Nutzerdaten und das Netzzugangspasswort korrekt sind und der Tunnel erfolgreich aufgebaut wurde, erscheint im Fenster der Eintrag "tunnel enabled":

Somit funktioniert der VPN-Tunnel. Besteht der VPN-Tunnel, darf das Fenster nicht geschlossen werden (dies führt zu einem Disconnect).

Somit funktioniert der VPN-Tunnel. Besteht der VPN-Tunnel, darf das Fenster nicht geschlossen werden (dies führt zu einem Disconnect).

Mögliche Probleme

Ihr Router macht NAT (z.B. typischerweise der heimische DSL-Router)

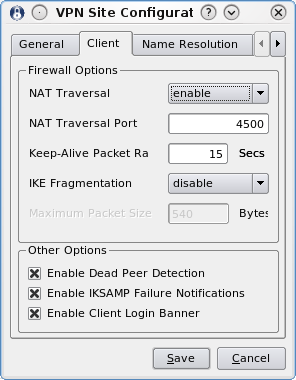

Damit der IPsec-VPN-Tunnel über solche NAT-Systeme hinweg funktioniert, muss "NAT Traversal" aktiviert werden. Dazu das Profil auswählen und den Knopf "Properties" klicken. In dem Reiter "Client" ist die Firewall Option "NAT Traversal" auf "enable" zu setzten. Alle anderen Angaben können beibehalten werden, siehe Bild).

Tunnel wird erfolgreich aufgebaut, aber anschließend findet kein Datenverkehr statt

Viele neuere Linux-Distributionen schalten den Reverse Path Filter (rp_filter) im Kernel ein. Dies funktioniert aber leider nicht zusammen mit dem VPN-Clienten. Es gibt folgendes Posting im Shrew-Forum vpn-help- Anzeige der aktuellen rp_filter-Settings: sysctl -a | grep rp_filter | grep -v arp

- Direktes Setzen der jeweiligen Werte, z.B.: sysctl -w net.ipv4.conf.all.rp_filter=0

- Wurde die Datei /etc/sysctl.conf angepasst, können die Einstellungen direkt angewandt werden: sysctl -p /etc/sysctl.conf

Die Firewall muss den VPN-Verkehr zulassen

Falls die iptables-Firewall sehr restriktiv eingestellt wurde, ist dafür zu sorgen, dass der VPN-Verkehr passieren kann. Ob die Firewall ein Problem ist, kann am besten an verdächtigen Systemlogs über blockierte Verbindungen oder über kurzeitiges testweises Abstellen der Firewall herausgefunden werden. -- GuidoWessendorf - 2009-12-09Topic revision: r4 - 2010-10-10 - OliverRubner

Ideas, requests, problems regarding ZIVwiki? Send feedback

Datenschutzerklärung Impressum